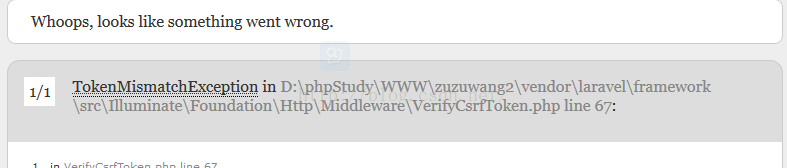

在框架中一般情况下报这种错误的都是csrf防攻击未关闭

那么我们可以关闭这种csrf有以下两种方法:

第一种

打开文件路径:app\Http\Kernel.php

找到这行代码并注释掉:

'App\Http\Middleware\VerifyCsrfToken'第二种

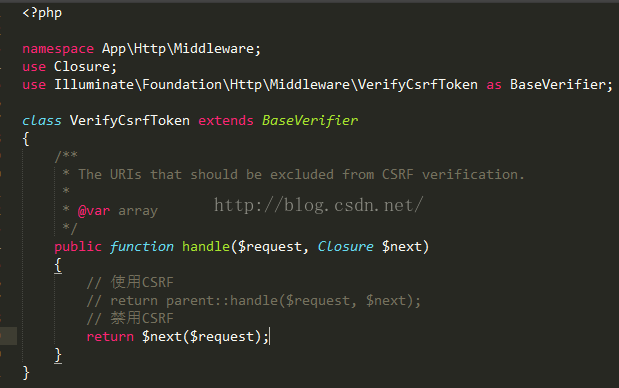

打开文件路径:app\Http\Middleware\VerifyCsrfToken.php

修改为:可开启和关闭

代码如下:

<?php

namespace App\Http\Middleware;

use Closure;

use Illuminate\Foundation\Http\Middleware\VerifyCsrfToken as BaseVerifier;

class VerifyCsrfToken extends BaseVerifier

{

/**

* The URIs that should be excluded from CSRF verification.

*

* @var array

*/

public function handle($request, Closure $next)

{

// 使用CSRF

// return parent::handle($request, $next);

// 禁用CSRF

return $next($request);

}

// protected $except = [

// //

// ];

}

CSRF的使用也有两种方法:

方法一:

在页面HTML的代码中加入:

<input type="hidden" name="_token" value="{{ csrf_token() }}" />

方法二:

使用cookie方式的CSRF,可以不用在每个页面都加入input标签。

把app\Http\Middleware\VerifyCsrfToken.php修改为:

<?php namespace App\Http\Middleware;

use Closure;

use Illuminate\Foundation\Http\Middleware\VerifyCsrfToken as BaseVerifier;

class VerifyCsrfToken extends BaseVerifier {

/**

* Handle an incoming request.

*

* @param \Illuminate\Http\Request $request

* @param \Closure $next

* @return mixed

*/

public function handle($request, Closure $next)

{

return parent::addCookieToResponse($request, $next($request));

}

}我们在这个路径下也可以对指定的表单提交方式使用CSRF,

代码如下:

<?php namespace App\Http\Middleware;

use Closure;

use Illuminate\Foundation\Http\Middleware\VerifyCsrfToken as BaseVerifier;

class VerifyCsrfToken extends BaseVerifier {

/**

* Handle an incoming request.

*

* @param \Illuminate\Http\Request $request

* @param \Closure $next

* @return mixed

*/

public function handle($request, Closure $next)

{

// Add this:

if($request->method() == 'POST')

{

return $next($request);

}

if ($request->method() == 'GET' || $this->tokensMatch($request))

{

return $next($request);

}

throw new TokenMismatchException;

}

}我们在方法二中只能对GET的方式提交使用CSRF,

对POST方式提交表单是需要禁用CSRF的;

Laravel 提供简易的方法,让您可以保护您的应用程序不受到 CSRF (跨网站请求伪造) 攻击。跨网站请求伪造是一种恶意的攻击,借以代表经过身份验证的用户执行未经授权的命令。

Laravel 会自动在每一位用户的 session 中放置随机的 token ,这个 token 将被用来确保经过验证的用户是实际发出请求至应用程序的用户:

插入 CSRF Token 到表单

<input type="hidden" name="_token" value="<?php echo csrf_token(); ?>">

当然也可以在 Blade 模板引擎使用:

<input type="hidden" name="_token" value="{{ csrf_token() }}">

您不需要手动验证在 POST、PUT、DELETE 请求的 CSRF token。 VerifyCsrfToken HTTP 中间件将保存在 session 中的请求输入的 token 配对来验证 token 。

X-CSRF-TOKEN

除了寻找 CSRF token 作为「POST」参数,中间件也检查 X-XSRF-TOKEN 请求头,比如,你可以把 token 存放在 meta 标签中, 然后使用 jQuery 将它加入到所有的请求头中:

<meta name="csrf-token" content="{{ csrf_token() }}" />

$.ajaxSetup({

headers: {

'X-CSRF-TOKEN': $('meta[name="csrf-token"]').attr('content')

}

});

现在所有的 AJAX 请求会自动加入 CSRF token:

$.ajax({

url: "/foo/bar",

})

X-XSRF-TOKEN

Laravel 也在 cookie 中存放了名为 XSRF-TOKEN 的 CSRF token。你可以使用这个 cookie 值来设置 X-XSRF-TOKEN 请求头。一些 Javascript 框架,比如 Angular ,会自动设置这个值。

注意:

X-CSRF-TOKEN和X-XSRF-TOKEN的不同点在于前者使用的是纯文本而后者是一个加密的值,因为在 Laravel 中 cookies 始终是被加密过的。如果你使用csrf_token()函数来作为 token 的值, 你需要设置X-CSRF-TOKEN请求头。

方法欺骗

HTML 表单没有支持 PUT 、PATCH 或 DELETE 请求。所以当定义 PUT 、PATCH 以及 DELETE 路由并在 HTML 表单中被调用的时候,您将需要添加隐藏 _method 字段在表单中。

发送的 _method 字段对应的值会被当做 HTTP 请求方法。举例来说:

<form action="/foo/bar" method="POST">

<input type="hidden" name="_method" value="PUT">

<input type="hidden" name="_token" value="<?php echo csrf_token(); ?>">

</form>

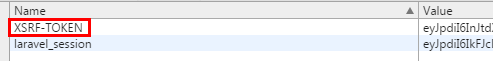

修改CSRF的cookie名称方法

通常使用CSRF时,会往浏览器写一个cookie,如:

要修改这个名称值,可以到打开这个文件:vendor\laravel\framework\src\Illuminate\Foundation\Http\Middleware\VerifyCsrfToken.php

找到”XSRF-TOKEN“,修改它即可。

当然,你也可以在app\Http\Middleware\VerifyCsrfToken.php文件中,

重写addCookieToResponse(...)方法做到。

进入手册中查看的session和csrf解释:https://laravel-china.org/docs/5.1/routing#route-groups