目录

1.集线器(HUB)

2.交换机 ---二层设备

3.路由器

4. IP地址

5.二进制和十进制的转换

6.局域网内通信验证

7.ARP协议

1.集线器(HUB)

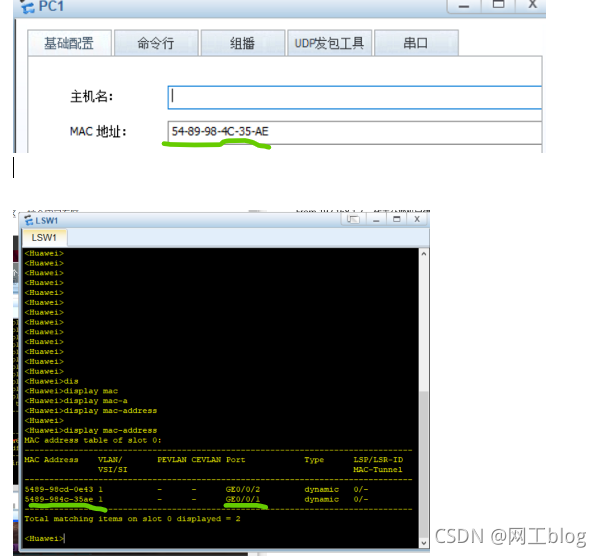

1.地址-------MAC地址 1.全球唯一 2.格式统一

MAC地址-----所有芯片在出厂时都具有的一个厂家赋予的串号,这个串号全球唯一且格式统一-------都是由48位二进制构成

前24位-----厂家标识,后24位-----厂家赋予芯片的串号

2.冲突----CSMA/CD-----载波侦听多路访问控制/冲突检测技术-- 核心思路--- 排队

原理:

载波侦听:侦听链路是否有电信号,有则不发,无则发(只靠载波侦听无法解决当链路没有信号时,多路同时发送这种情况)-----冲突----检测冲突(重发时设定随机计时器---避开同时发的可能性)

缺点----需要耗费太长时间----延时

3.安全 4.延迟

2.交换机 ---二层设备

交换机的作用:

0.增加端口密度

1.无限延长传输距离

2.实现完全解决冲突----同一时间节点可以同时收发数据

3.实现单播----一对一通讯

交换机的转发原理:

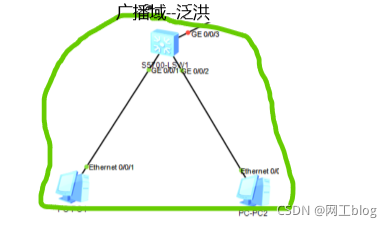

数据进入到交换机,交换机先看源MAC,将源Mac地址和进入接口的映射关系记录在MAC地址表中,之后基于目标MAC查看MAC地址表。如果,MAC地址表中存在记录,则按照记录进行单播;否则进行泛洪----除了进入的接口外,将数据转发给交换机剩余所有接口

MAC地址表:

DOS攻击:

通过控制肉机,发送虚假的信息(源Mac地址虚假并不断更换,目标MAC地址随意),使交换机的Mac地址表被填满,无法进行单播从而泛洪,获取目标信息,并占用资源使得拒绝访问服务

泛洪范围:

交换机的一个接口可以对应多个MAC地址,一个MAC地址只能对应一个交换机接口

MAC地址泛洪攻击

交换机MAC地址老化时间-----默认300秒

3.路由器

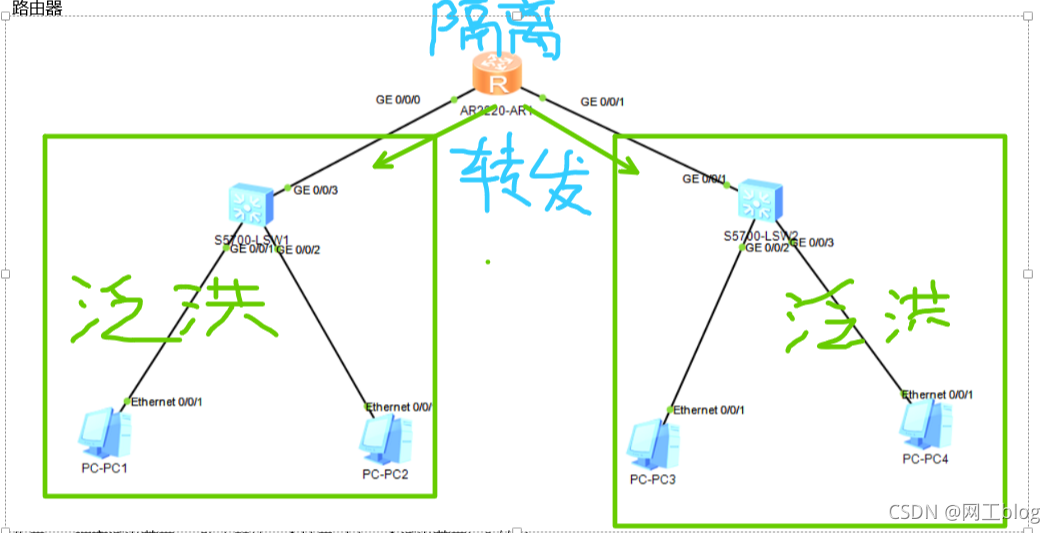

由于交换机组建的网络最多容纳300台左右------原因交换机广播域泛洪------导致延时高----不能实现无线延长传输距离 ------路由器设备因此诞生 ------csico

路由器作用:

1.隔离泛洪范围-----路由器的一个接口对应一个泛洪范围

2.转发

交换机:范围内通讯

路由器:跨区域的通讯

4. IP地址

IP地址----IP----互联网协议

作用:区分泛洪范围

IPV4------32位二进制构成--------有2的32次方个IP地址------43 亿左右个地址------地址不够用-----点分 十进制

IPV6------128位二进制-------2的128次方个地址---------万物互联的构想---冒分16进制

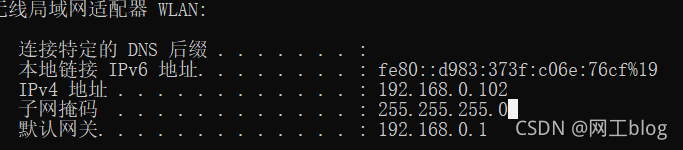

IP地址查询:和查询MAC地址一致

5.二进制和十进制的转换

二进制

00000001 ==1

00000010 ==2

00000100 ==4

00001000 ==8

00010000 ==16

00100000 ==32

01000000 ==64

10000000 ==128

------次方轴

十进制----二进制----凑

172.16.20.227

128 64 32 16 8 4 2 1

10101100

00010000

00010100

11100011

二进制-----十进制----加

128 64 32 16 8 4 2 1

11110001

128+64+32+16+1=241

11110011

128+64+32+16+2+1=243

01011010

64+16+8+2=90

10001101

128+8+4+1=141

练习: 十进制转二进制

192.168.0.102

128 64 32 16 8 4 2 1

11000000

10101000

00000000

01100100

二进制转十进制

11100010.11100101.01001001.10110010

128+64+32+2=226

128+64+32+4+1=229

64+8+1=73

128+32+16+2=178

226.229.73.178

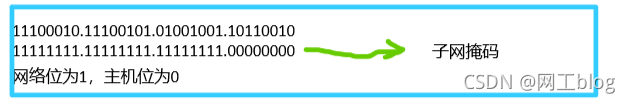

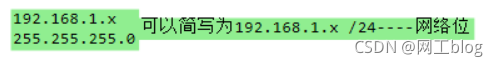

网络位-----网络相同,则代表在同一个泛洪范围,网络位不同,则代表在不同的泛洪范围

主机位---在同一个泛洪范围内区分不同的主机

类似于电话号码,网络位相当于区号,主机位相当于号码

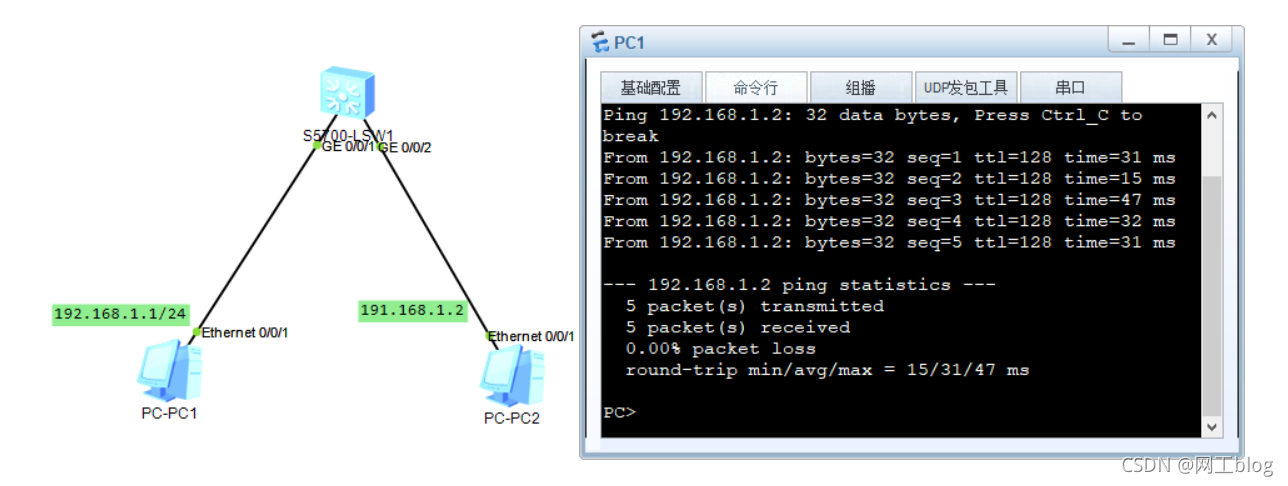

6.局域网内通信验证

1.比如玩局域网游戏CS,你开一个房间,对方能搜索到你的房间,

证明在同一局域网中,找不到则不在。

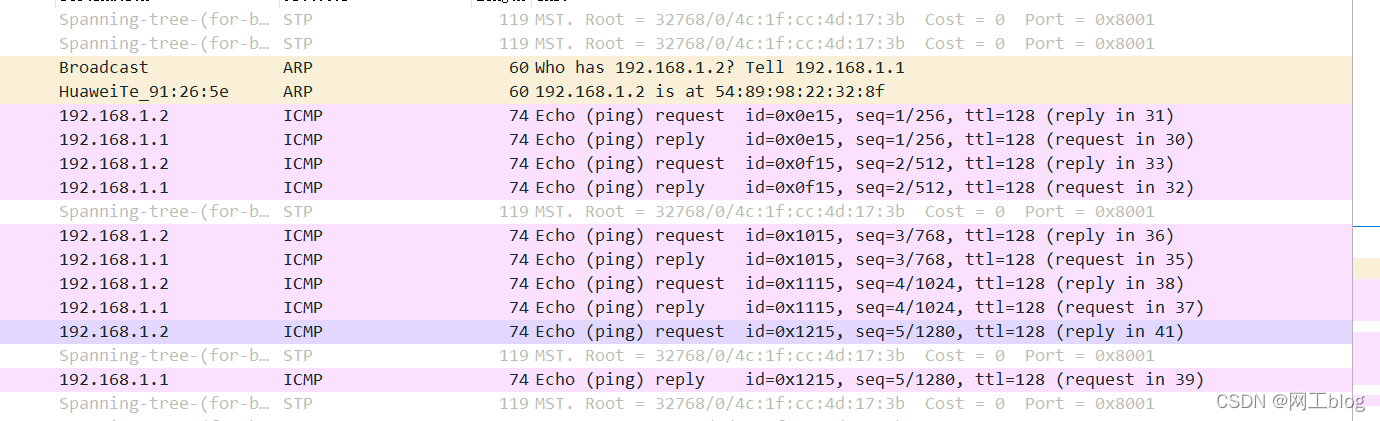

2.ping命令-----给对方发送一个ICMP Echo数据包,收到对方回复的数据包则通----检测网络连通性的工具

Ping 192.168.1.2-----ping 目标ip地址

From 192.168.1.2: bytes=32 seq=1 ttl=128 time=31 ms------PC2给你的回包。

bytes=32----PC2给你回的数据包包含32字节的数据

seq=1-----数据包的序号

ttl=128----生存时间值

time=31 ms-----延迟时间-----指PC1把数据包发给PC2,PC2给PC1回复数据包来回的时间

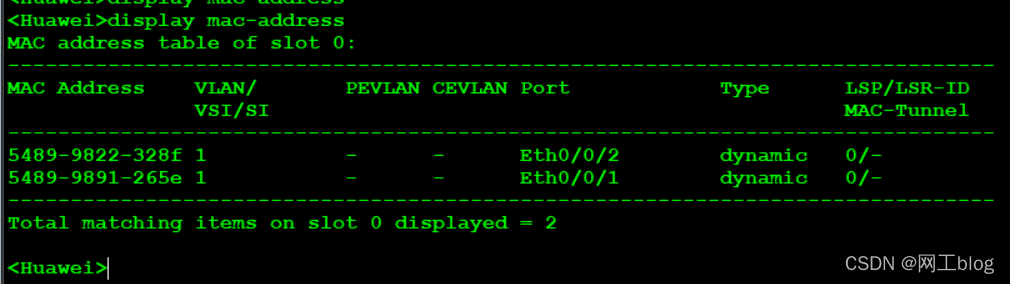

From 192.168.1.2---代表交换机已建立Mac地址和接口的映射关系----在交换机上查看MAC地址表-----<Huawei>display mac-address----若没有,则代表映射记录已经删掉了(因为MAC地址老化时间-----300秒)----若需查看,再ping一次

在局域网通信中存在一个问题,为什么我们用ping ip地址(三层)实现了二层通信,二层之间的通信不是应该依靠MAC通信?

-------那说明在存在IP地址获取到MAC地址的过程。

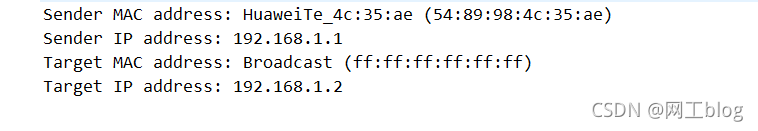

7.ARP协议

地址解析协议-----通过一种地址获取另一种地址

ARP工作原理:

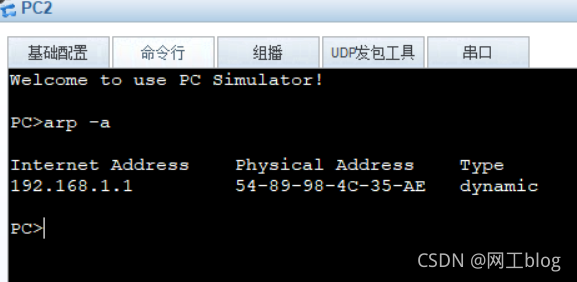

ARP发送广播请求包,所有广播域范围内的设备都会收到这个数据包。所有收到广播请求包的设备会先记录数据包中的源IP和源MAC的对应关系到本地的ARP缓存表中,记录完后,查看请求的IP,如果不是自己本地的IP地址,则直接将数据包丢弃;如果是自己本地的IP地址,则以单播的形式回复ARP应答。在之后数据传输中,优先查看本地的ARP缓存表,若本地没有记录,则再发送ARP请求。

广播-------逼交换机泛洪

广播地址----48位二进制全为1的MAC地址----特殊的保留地址--- FFFF-FFFF-FFFF

广播域====泛洪范围

PC>arp -a -----查看ARP缓存表----若没有,请在ping下,因为存在老化时间

ARP缓存表老化时间-----180秒-----因为ARP是记录IP和MAC的关系,IP是逻辑地址是随意可变的,所以需要有老化时间去更新。

ARP欺骗

经典的欺骗手段----冒充请求的IP地址告诉自己MAC地址,设置延迟时间后发使请求主机相信自己的MAC地址为真--------主要工作环境在同一广播域内

ARP分类

正向ARP-----通过IP地址获取MAC地址

反向ARP-----通过MAC地址获取IP地址------应用在自动获取IP上----基本不用

免费ARP-----通过发送自己IP请求自己MAC地址 1.自我介绍(让广播域中的设备记录自己的IP和MAC映射) 2.检测自己地址是否与广播域的其它设备IP地址冲突)

来自 https://blog.csdn.net/qq_48345422/article/details/121618516