You are here

访问控制列表ACL 有大用 有大大用

访问控制列表(Access Control List, ACL)是一种包过滤技术,基于IP包头的IP地址、四层TCP/UDP头部的端口号进行过滤。

ACL在路由器上配置,也可以在防火墙上配置(一般称为策略)。

1. ACL原理

ACL表必须应用到接口的进或出方向才生效

一个接口的一个方向只能应用一张表

进还是出方向应用?取决于流量控制总方向

ACL表是严格按照自上而下检查每一条,所以要注意书写顺序

每一条是由条件和动作组成,当某流量没有满足某条件,则继续检查下一条;如果满足则执行后面的动作,不再检查下一条。

2. ACL类别:

标准ACL

扩展ACL

3. 标准ACL

表号:1-99

特点:只能基于源IP对包进行过滤

尽量写在靠近目标的地方

conf t

access-list 表号 permit/deny 源IP/网段 反子网掩码 #反子网掩码是将子网掩码01取反,作用是用来匹配条件,与0对应的需要严格匹配,与1对应的忽略

#例如:access-list 1 deny 10.1.1.1 0.0.255.255 意思是满足10.1网段的就不让通过

# access-list 1 deny 0.0.0.0 255.255.255.255 拒绝所有,简写为access-list 1 deny any

show ip access-list [表id]

int f0/1

ip access-group 表号 in/out #将表贴到某个端口, 删除在前面加no

# 一般表写好后,不能删改插入了,只能机械地在后面添加新的条目,或者删除整张表重新写

4. 扩展ACL

表号:100-199

特点:可以基于源IP、目标IP、端口号、协议等对包进行过滤

尽量写在靠近源端的地方

# 与标准ACL唯一不同的点在于 access-list 1 deny/permit...这条命令

access-list 100 permit/deny 协议 源IP/源网段 反子网掩码 目标IP/目标网段 反子网掩码 [eq 端口号] #eq是equal

# 协议:tcp/udp/ip/icmp,凡是指定了端口的,必须写tcp/udp

#例如:

# acc 100 permit tcp host 10.1.1.1 host 20.1.1.3 eq 80

# acc 100 deny ip host 10.1.1.1 20.1.1.0 0.0.0.255

# acc 100 permit ip any any

5.命名ACL

作用:可以对标准ACL或扩展ACL进行自定义命名,可以命名表号

优点:自定义命名更容易辨认和记忆,可以任意修改某一条或删除某一条,也可以插入

# 用命名的方式创建一张扩展ACL表

ip access-list extended name #这条命令也可以进入非自定义表名的表,进行到表配置模式下

# 自动进入到表的配置模式下

id deny/permit ...... # 前面写一个id表示此条目的id,然后直接写动作和匹配项

# 在配置模式下直接写no id就直接把此条目删除

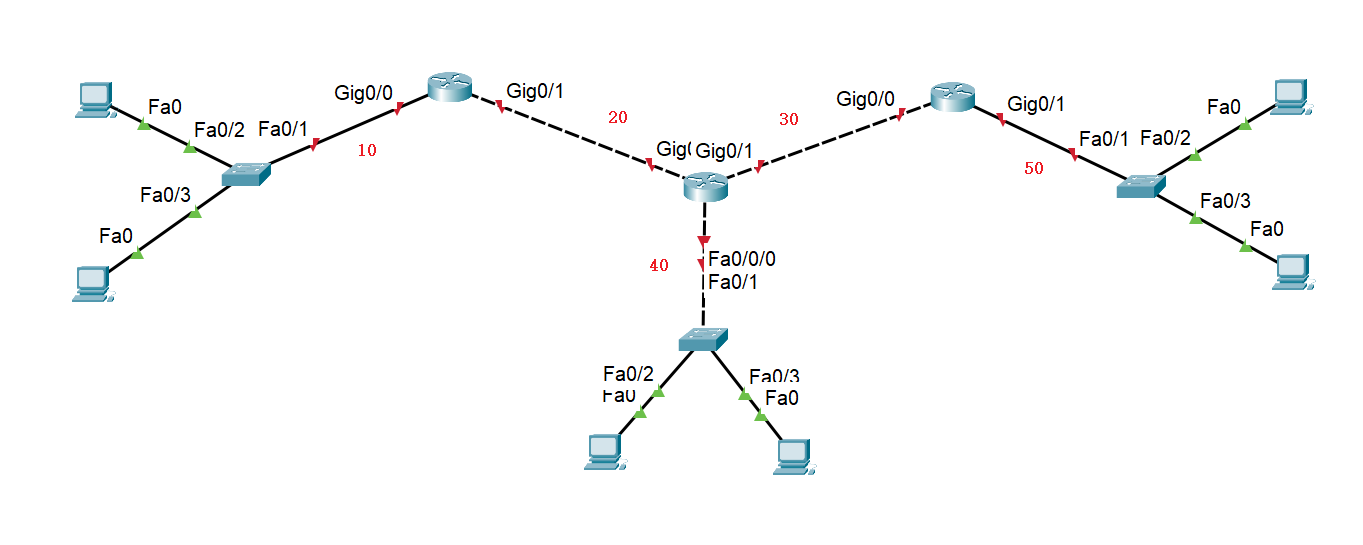

实验一:

要求:

10网段的禁止访问整个50网段,访问其他不受限制

40.1.1.1主机禁止访问50网段,其他访问不受限制

禁止10.1.1.1访问40网段,其他不受限制

全部基于标准ACL实现

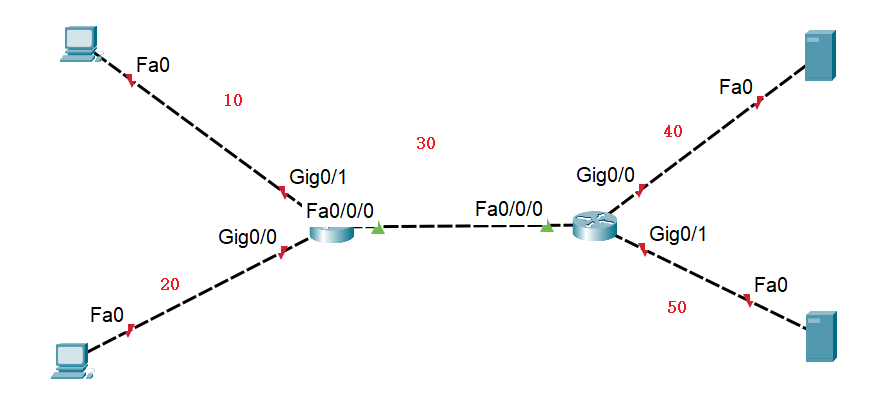

实验二:

要求:

将server1和server2都设置为WEB服务器和DNS服务器

禁止pc1访问server1的web服务,但可以访问其他服务

禁止pc2访问server1的其他服务,但可以访问web服务

禁止pc1和pc2 ping server2,但可以访问server2的其他所有服务

来自 https://www.cnblogs.com/LMIx/p/13488095.html