You are here

ad 密码 错误 达到几次 会锁帐号 AG chatgpt 有大用

星期二, 2025-09-30 12:51 — adminshiping1

Active Directory (AD) 账户锁定策略中,密码错误尝试次数和锁定规则通常由域管理员通过**组策略(Group Policy)**配置。以下是常见情况的说明:

1. 默认锁定阈值

默认情况下,AD 没有启用账户锁定阈值(即密码错误不会自动锁账户)。需管理员手动配置。

一旦启用,常见的设置为 5次错误密码尝试后锁定账户(具体数值由管理员定义)。

2. 关键策略位置

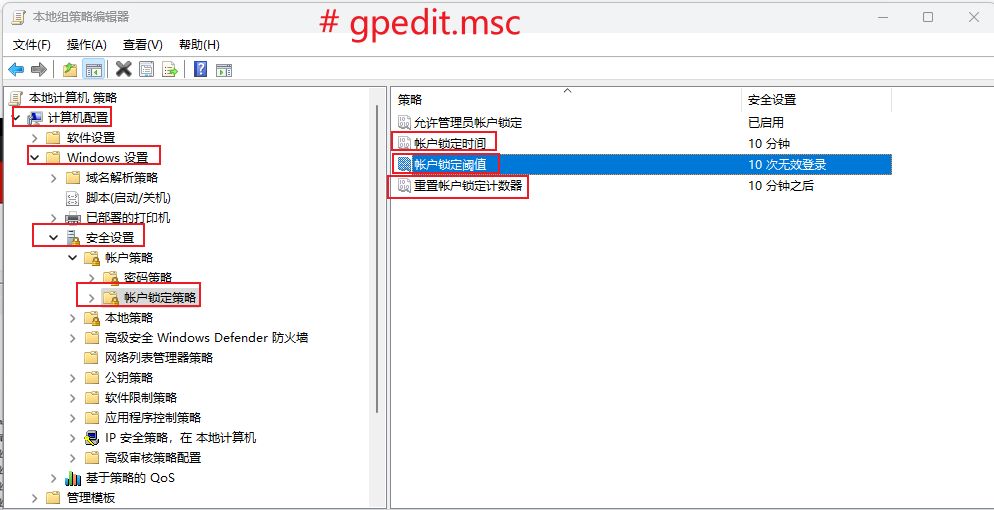

管理员通过以下组策略(gpedit.msc)路径配置: # OK 有大用

计算机配置 → 策略 → Windows 设置 → 安全设置 → 账户策略 → 账户锁定策略主要设置项:

账户锁定阈值:触发锁定的错误尝试次数(例如5次)。

账户锁定时间:锁定持续时间(例如30分钟或永久,需手动解锁)。

重置锁定计数器时间:统计错误次数的窗口期(例如30分钟内失败5次触发锁定)。

3. 用户自助处理

锁定后可能的恢复方式:

等待锁定时间过期(如果非永久锁定)。

联系管理员手动解锁(通过 Active Directory 用户和计算机 工具)。

若启用了自助服务(如Microsoft Identity Manager),用户可能通过验证后自助解锁。

4. 安全建议

避免设置过高阈值(如超过10次),防止暴力破解。

结合密码策略:强制复杂密码+锁定策略更有效。

企业环境中,锁定策略可能因合规要求(如ISO 27001)调整。

如需确认您所在组织的具体策略,可直接联系IT支持部门,或登录域内电脑后通过命令查看部分策略:

cmdgpresult /h report.html # 生成组策略报告

或使用:

cmdnet accounts # 查看本地账户策略(仅限非域控机器)

注意:频繁锁定可能由键盘布局错误、密码过期或恶意攻击导致,建议检查输入设备或更新密码。

普通分类: