用户登录

You are here

Linux Bash严重漏洞修复紧急通知

提问三步曲: 提问先看教程/FAQ索引(wdcp,一键包,wdOS)及搜索,会让你更快解决问题 1 对应版块,提供系统版本位数,wdcp版本,lamp,lnmp,lnamp是哪个环境,rpm或编译安装 2 有哪些错误信息或提示,贴上论坛或截图发论坛 3 做过哪些操作或更改或设置等详细说明 信息不详者,一律不解答,谢谢.如需 服务支持请看 美国xen VPS/云主机 特价服务器 [发布] Linux Bash严重漏洞修复紧急通知

| |

|

| |

|

| |

来自 http://www.wdlinux.cn/bbs/viewthread.php?tid=37474&highlight=

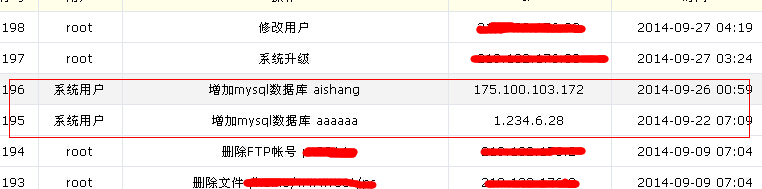

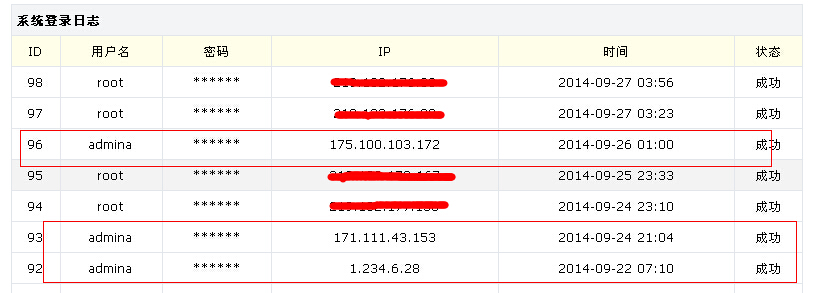

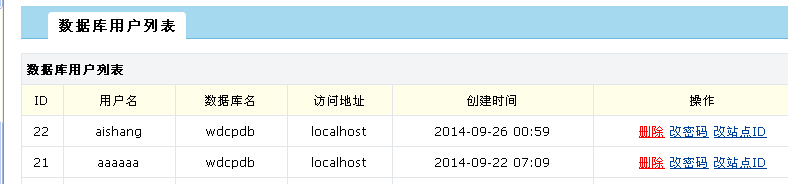

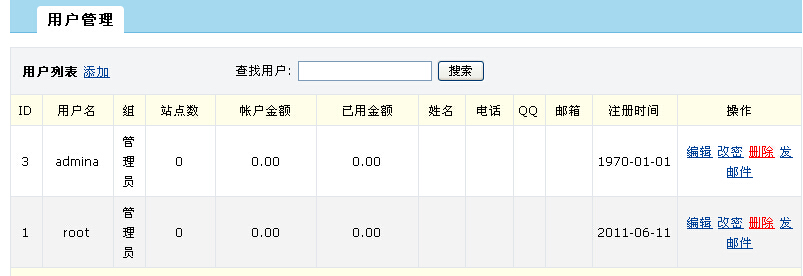

提问三步曲: 提问先看教程/FAQ索引(wdcp,一键包,wdOS)及搜索,会让你更快解决问题 1 对应版块,提供系统版本位数,wdcp版本,lamp,lnmp,lnamp是哪个环境,rpm或编译安装 2 有哪些错误信息或提示,贴上论坛或截图发论坛 3 做过哪些操作或更改或设置等详细说明 信息不详者,一律不解答,谢谢.如需 服务支持请看 美国xen VPS/云主机 特价服务器 [发布] wdcp中发现一个安全漏洞,请各位及时升级

| ||

|

| |

技术小白 | ||

|

| |

技术小白 | ||

|

| |

普通分类:

最终解决方案)

最终解决方案)